La Tecnología hecha fácil en Español y ahora en English

Desde la versión VMware NSX-T 3.0 se ha agregado la compatibilidad de autenticación a través de LDAP o AD de una forma nativa, antes de ello para poder habilitar la autenticación a través de LDAP era necesario implementar un dispositivo adicional el vIDM (VMware Identity Manager) y así poder permitir la autenticación externa.

En este artículo veremos cómo habilitar la autenticación LDAP en NSX-T 3.x, para ello veremos los requerimientos y los pasos necesarios en cada proceso.

REQUISITOS:

PROCESO:

El proceso se lleva a cabo a través de 2 actividades: El agregado de la fuente LDAP a la Solución NSX-T y la creación y asignación de roles de usuarios y grupos.

PASO 1: Ingrese a través de la consola GUI de administración al NSX-T.

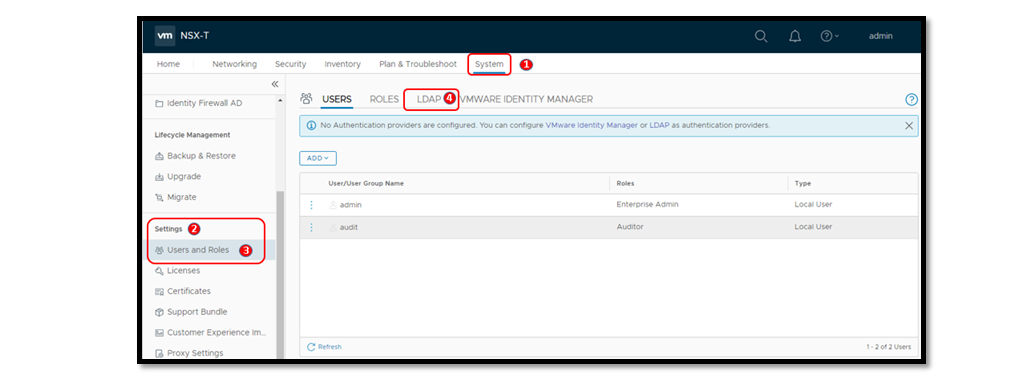

PASO 2: Desde la consola de Administración de NSX-T vaya a System –> Configuration –> Settings –> Users and Roles –> LDAP.

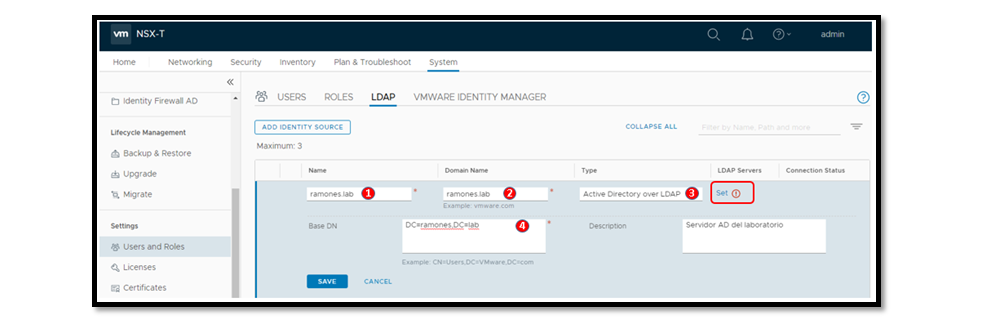

PASO 3: Presione el botón ADD Identity Source.

PASO 4: Agregue los siguientes campos:

PASO 5: Luego de Ingresar los datos presione el botón SET, para ingresar los datos del servidor del Active Directory.

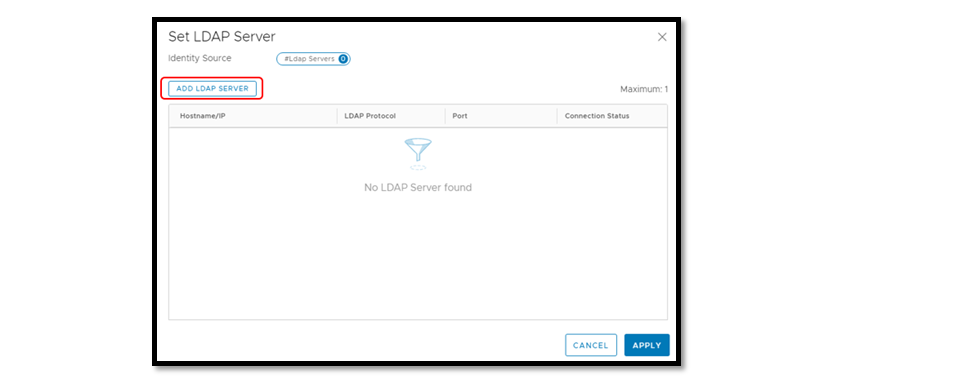

PASO 6: Presione el botón ADD LDAP SERVER, para ingresar los datos del servidor AD.

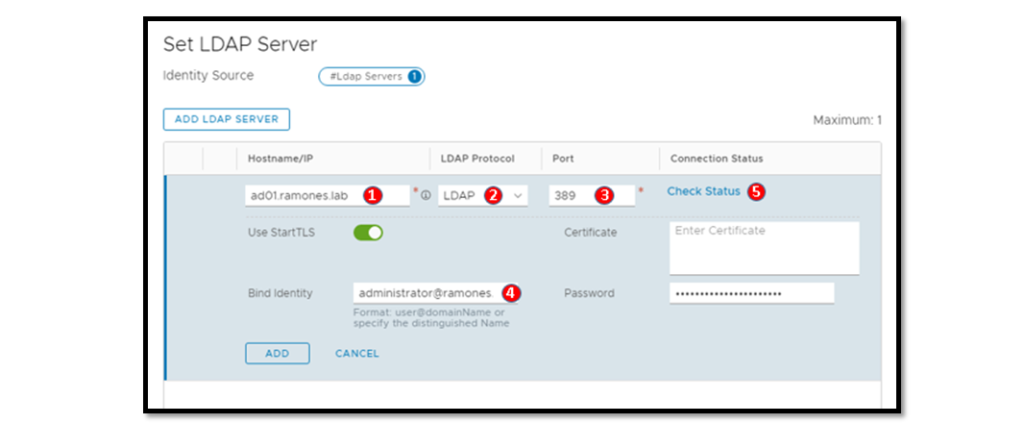

Ingrese los datos solicitados:

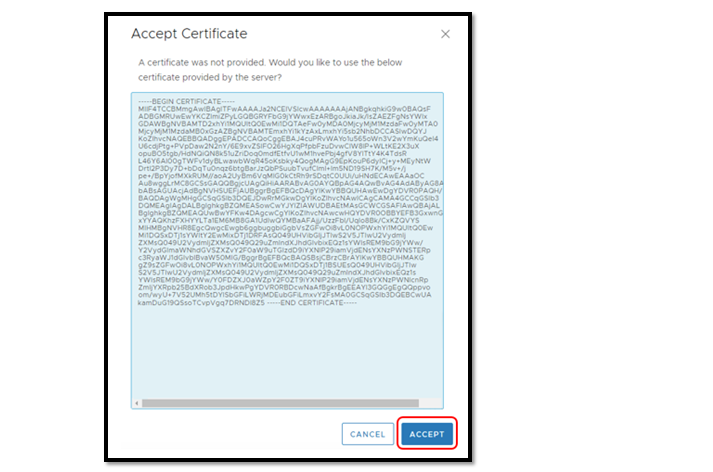

Si selecciono la opción StartTLS el sistema mostrará el certificado acepte el mismo presionando en el botón Accept.

PASO 7: Presione el botón ADD para agregar la información del servidor.

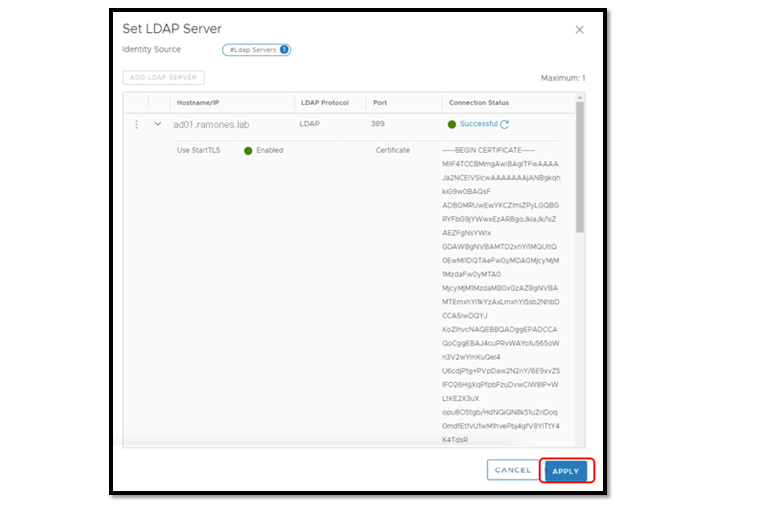

PASO 8: Presione el botón APPLY para que finalmente se agregue el servicio de Active Directory y poder observar que esta con estatus Success.

Ahora deberá ver agregado correctamente su LDAP, pero para poder iniciar sesión con usuarios LDAP, debe crear la relación y no olvide que para una mejor administración debe crear asignaciones de usuario/grupo a rol.

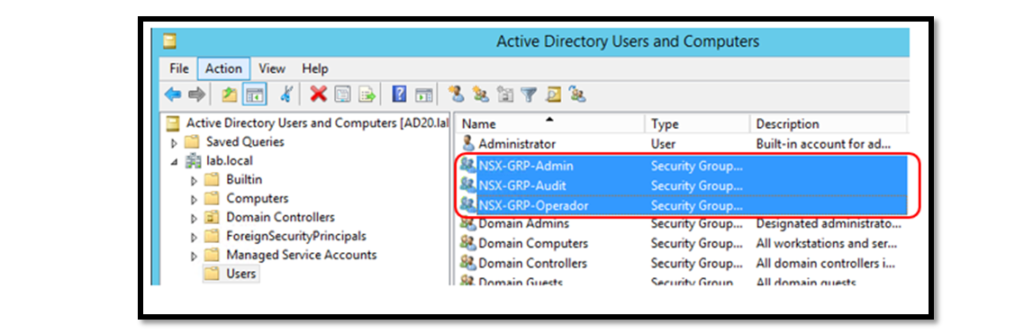

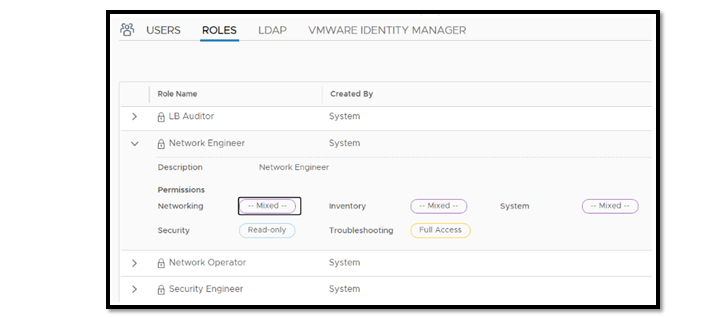

PASO 1: Ingrese en el Active Directory y cree los grupos de usuarios para el NSX de acuerdo a los roles que desee asignar, para este caso he preparado 3 grupos:

PASO 2: Ingrese a la consola GUI del NSX-T Manager.

PASO 3: Desde la consola de Administración de NSX-T vaya a System –> Configuration –> Settings –> Users and Roles.

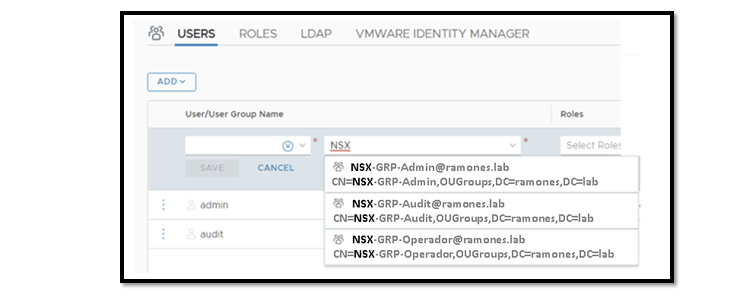

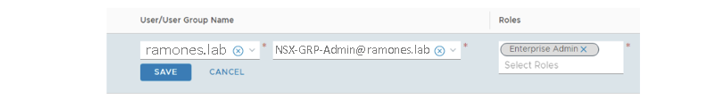

PASO 4: Seleccione el dominio y luego escriba el nombre del usuario o grupo a buscar.

PASO 5: Seleccione el ROL a asignar al grupo.

PASO 6: Si lo desea aquí puede agregar roles adicionales según sus necesidades o requerimientos.

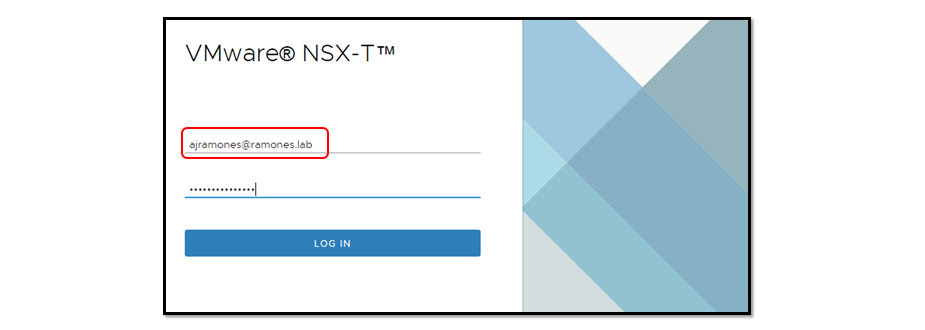

PASO 7: Ahora ya está en condiciones de ingresar con el usuario que este asignado al grupo que asocio con NSX.

Con esto ya tendríamos la solución de NSX-T lista para permitir el acceso a través de la autenticación de LDAP.